Fortinet Secure SD-WAN aprimora as integrações da WAN virtual do Azure

A solução oferece conectividade ramo a ramo segura e automatizada usando a rede de trânsito global do Azure, além de conectividade da filial à WAN virtual do Azure. A solução Secure SD-WAN da Fortinet integrada à Azure Virtual WAN permite que as organizações acelerem a nuvem na rampa para o Azure, aproveitando o recurso de seleção de caminho dinâmico quando as opções de conectividade VPN e ExpressRoute são utilizadas em um ambiente de nuvem híbrida.

Aprimoramentos de roteamento mais profundos para ativar a inspeção de segurança do Fortinet

O FortiGate NGFW da Fortinet aproveitou esses aprimoramentos de roteamento da WAN Virtual do Azure para garantir que todo o tráfego das implantações de Rede Virtual de uma organização para suas filiais (da mesma forma, o tráfego que flui das redes das filiais para as redes virtuais) possa ser inspecionado pelo FortiGate-VM . Além disso, o FortiGate agora pode inspecionar todo o tráfego Leste-Oeste (VNet-para-VNet) sem exigir que as VNets se conectem diretamente aos Hubs Virtuais do Azure. A Fortinet é o primeiro fornecedor a integrar-se a esses aprimoramentos e validar completamente esses novos casos de uso.

Esses novos aprimoramentos permitem que os usuários criem tabelas de rotas personalizadas, além da tabela de rotas padrão que a WAN virtual do Azure cria para cada hub virtual. Uma conexão de rede virtual pode ser associada a uma única tabela de rota. Depois que uma conexão com um hub virtual é criada, ela se associa e se propaga para a tabela de rota Padrão. No entanto, uma conexão pode ser associada a uma tabela de rotas personalizada para permitir que o tráfego seja enviado ao destino indicado como rotas nessa nova tabela de rotas.

As rotas podem ser propagadas dinamicamente a partir de uma conexão com uma ou várias tabelas de rotas. Além disso, esses novos aprimoramentos permitem que rotas estáticas sejam configuradas em uma conexão de rede virtual para fornecer um mecanismo para direcionar o tráfego através de um IP de próximo salto, que pode ser um NVA (Network Virtual Appliance) provisionado em uma Spoke VNet conectada a um hub virtual.

Serviço VNet integrado à WAN virtual do Azure

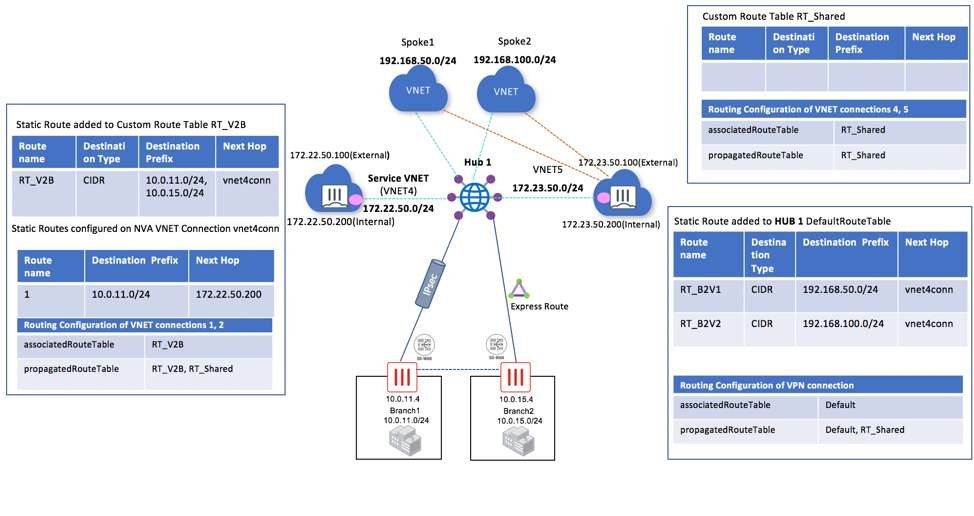

O FortiGate Next Generation Firewall (NGFW) pode ser implantado nas VNets do hub de segurança conectado a um Azure Virtual Hub para inspecionar todo o tráfego, incluindo o tráfego de VNet para filial e de VNet para Internet. O diagrama abaixo ilustra como esses aprimoramentos recentes permitem uma topologia de raios de hub. Especificamente, mostra como o tráfego da VNet para ramificação (e da VNet para a Internet) pode ser direcionado para o FortiGate NGFW (NVA).Nesta configuração, temos duas VNets spoke, Spoke1 e Spoke2, uma VNet de serviço que hospeda o FortiGate-VM e uma VNet5 opcional que também pode hospedar uma FortiGate-VM, mas com a finalidade de inspecionar o tráfego da VNet para a Internet. Existem duas redes de filiais conectadas à WAN virtual do Azure por meio do IPSec e do ExpressRoute, respectivamente. O FortiGate-VM na Service VNet é implantado com duas interfaces de rede. E todas as quatro VNETs estão conectadas ao Hub WAN virtual na região correspondente.

Qualquer tráfego originado nas Spoke VNets e destinado à filial é roteado pela interface interna do FortiGate. Isso é obtido usando tabelas de rotas personalizadas com suporte na WAN virtual do Azure. Por padrão, a WAN Virtual do Azure vem com duas tabelas de rota: Uma Tabela de Rota Padrão e uma Tabela de Rota Nenhuma. Além disso, você precisaria de duas tabelas de rotas para configurar o roteamento corretamente. Os VNETs falados serão associados à tabela de rotas RT_V2B e a VNET de serviço que hospeda as VMs FortiGate se associarão à tabela de rotas RT_Shared.

Por exemplo, quando um recurso no Spoke1 precisa se comunicar com um servidor na rede da filial, o hub virtual examina a tabela de rota à qual o Spoke1 está associado. Nesse caso, essa tabela de rota é RT_V2B, que possui uma rota estática para a rede da filial com o próximo salto de conexão. Depois que o tráfego é inspecionado pelo FortiGate-VM, ele é encaminhado de volta ao hub virtual. Dessa vez, o hub toma sua decisão de roteamento com base nas rotas na tabela de rotas RT_Shared, pois a conexão Service VNet está associada a essa tabela de rotas.

Conforme mostrado no diagrama, a conexão VPN à rede da filial propagou rotas para a tabela RT_Shared, permitindo que a tabela de rotas tenha uma rota para a rede da filial. Isso ajuda o hub1 a direcionar o tráfego para o destino final na filial. Da mesma forma, o tráfego conectado à Internet pode ser direcionado para outra VNet (VNet5) que hospeda o FortiGate-VM, conforme mostrado no diagrama.

Cloud On-Ramp e segurança de rede em todas as direções com o FortiGate Secure SD-WAN

Fortinet O FortiGate, integrado à WAN virtual do Azure, permite que as organizações atuem com segurança na nuvem do Azure de maneira automatizada. Enquanto o FortiGate Secure SD-WAN implantado nas filiais permite conectividade filial a filial, aproveitando os aprimoramentos de roteamento recém-anunciados na WAN Virtual do Azure, uma VM FortiGate pode inspecionar e proteger o tráfego em todas as direções, incluindo VNet para filial , Tráfego de VNet para Internet e de VNet para VNet. Isso permite que as organizações implantem uma solução FortiGate em seu ambiente de nuvem híbrida para abordar uma ampla variedade de casos de uso de conectividade e segurança.